La vostra azienda è stata in grado di calcolare il danno subito e arrecato ? Quali disservizi avete arrecato ai vostri clienti o fornitori ? Dal punto di vista umano siete stati in grado di verificare i danni collaterali ai vostri clienti o partner ? Se la risposta a queste domande è più simile al vuoto cosmico che ad un numero preciso …

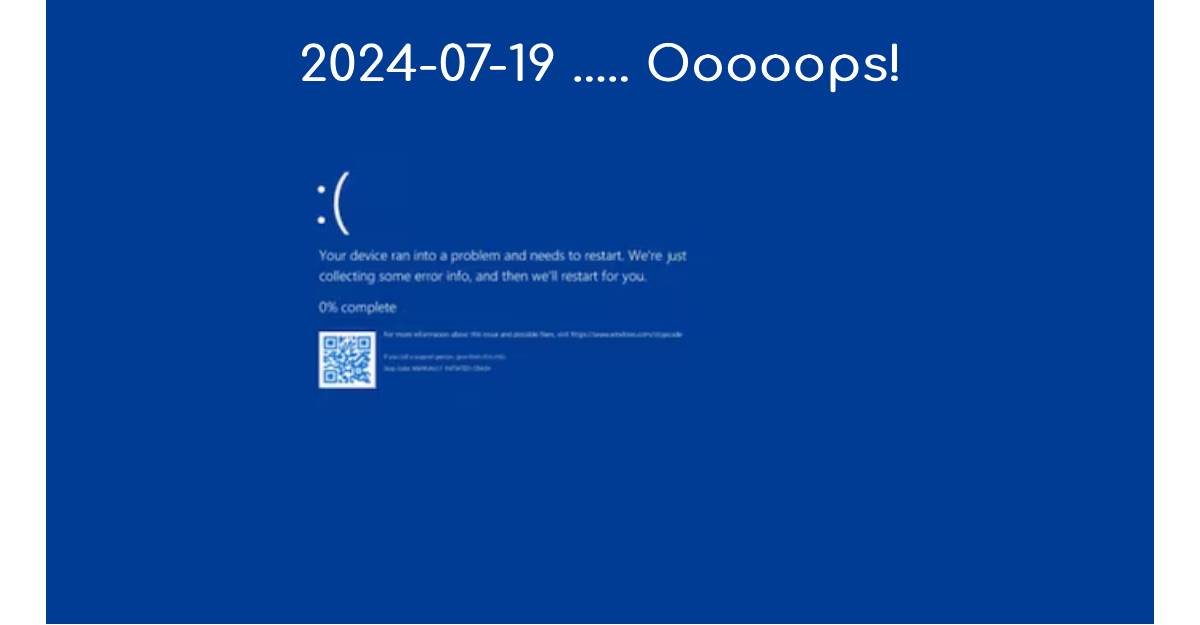

L’update che ha tenuto in scacco il mondo : Crowdstrike 19.07.24